ラズパイで作る自宅WEBサーバ構築

第10回 ファイアーウォール(iptables) 設定 2019.11.24

今回はファイアーウォールの設定です。

YouTube 動画でポイントを説明しています。上記画像をクリックすると再生できます。

サーバーの設定は、パソコン側のSSHクライアントソフトを利用して行っています。

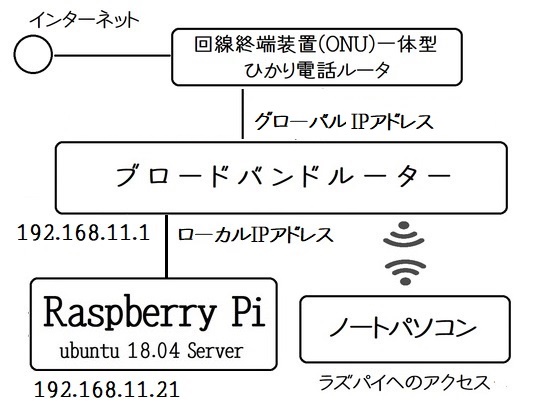

サーバー構成図で示すように、ブロードバンドルーターの内側にサーバーを設置しているので、ブロードバンドルータ側で必要なポートのみを解放すれば

済んでしまうのですが、内側のラズパイでもファイアウォールを設置して二重化しています。

セキュリティ関連の無効化

$ dpkg --get-selections | grep selinux

libselinux1:arm64 install ← SELinux ランタイム共有ライブラリ

$ dpkg --get-selections | grep apparmor

apparmor install

libapparmor1:arm64 install

SELinux(Security Enhanced Linux)はライブラリのみがインストールされています。

AppArmor (Application Armor/アプリケーションアーマー) は、アプリケーションのシステムアクセスを制限するセキュリティツールです。

ネットワークアクセス、ファイルへの読み書き実行などの機能を制限することができます。

AppArmorの状態を表示してみます。

$ sudo aa-status

apparmor module is loaded.

17 profiles are loaded.

17 profiles are in enforce mode.

/sbin/dhclient

/usr/bin/lxc-start

/usr/bin/man

/usr/lib/NetworkManager/nm-dhcp-client.action

/usr/lib/NetworkManager/nm-dhcp-helper

/usr/lib/connman/scripts/dhclient-script

/usr/lib/snapd/snap-confine

/usr/lib/snapd/snap-confine//mount-namespace-capture-helper

/usr/sbin/mysqld

/usr/sbin/named

/usr/sbin/tcpdump

lxc-container-default

lxc-container-default-cgns

lxc-container-default-with-mounting

lxc-container-default-with-nesting

man_filter

man_groff

0 profiles are in complain mode.

2 processes have profiles defined.

2 processes are in enforce mode.

/usr/sbin/mysqld (1382)

/usr/sbin/named (1329)

0 processes are in complain mode.

0 processes are unconfined but have a profile defined.

※Enforce mode:プロファイルが許可しない動作をブロック

※Complain mode:プロファイルが許可しない動作をブロックせずにログを残す

MySQLなどの実行にも影響を与えていないのですが、外部にはSSHを通していないので、無効にしてしまいます。

$ sudo service apparmor stop

ufw(Uncomplicated FireWall)は、ファイアウォールの設定を行うコマンドですが、iptablesのラッパーなので無効化しておきます。

$ sudo ufw disable

既存設定の確認

$ sudo /sbin/iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

何も設定されていないので、すべてのポートがACCEPTになっています。

iptables 設定用スクリプト(iptables.sh)の作成

iptablesはコマンドなので、実行しなければ有効となりませんが、サーバを起動する度に細かい設定をするのは面倒です。

シェルスクリプトを用意して、起動時に実行するようにします。

iptables コマンドをリモートで直接実行する場合は要注意です。間違えるとポートが塞がって回線が切断されてしまいます。

$ mkdir /home/ubuntu/scripts

$ cd /home/ubuntu/scripts

$ vi iptables.sh

#!/bin/bash

iptables -F ← 設定をクリア(chainのルールをすべて削除)

iptables -X ← ユーザー定義チェインを削除

iptables -P INPUT DROP ← ポリシー設定

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

iptables -A INPUT -p tcp --dport 22 -j ACCEPT ← SSH

iptables -A INPUT -p tcp --dport 25 -j ACCEPT ← SMTP

iptables -A INPUT -p tcp --dport 53 -j ACCEPT ← DNS

iptables -A INPUT -p tcp --sport 53 -j ACCEPT

iptables -A INPUT -p udp --dport 53 -j ACCEPT

iptables -A INPUT -p udp --sport 53 -j ACCEPT

iptables -A INPUT -p tcp --dport 80 -j ACCEPT ← WEB(http)

iptables -A INPUT -p tcp --dport 110 -j ACCEPT ← POP

iptables -A INPUT -p udp --dport 123 -j ACCEPT ← NTP

iptables -A INPUT -p udp --sport 123 -j ACCEPT

iptables -A INPUT -p tcp --dport 143 -j ACCEPT ← IMAP

iptables -A INPUT -p tcp --dport 443 -j ACCEPT ← WEB(https)

iptables -A INPUT -p tcp --dport 587 -j ACCEPT ← SMTP Submission

iptables -A INPUT -i lo -j ACCEPT ← 自端末からの入力許可

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

↑こちらから求めたパケットは許可する

※iptablesは上から順番にルールが適用されます。

※iptables -F:これをリモート端末から直接実行すると通信が遮断されてしまいます。

※この設定では ping は許可していません。ping を自動的に飛ばして サーバを探索して、悪意ある攻撃をされることがあるので

必要なければ解放しないほうが良いかもしれません。解放するのであれば下記を追加します。

iptables -A INPUT -p icmp -j ACCEPT

※ICMP ( Internet Control Message Protocol ) はインターネット層(OSI参照モデルのネットワーク層)で動作するプロトコルです。

また、必要に応じて下記の許可も検討してみてください。

iptables -A INPUT -p tcp --dport 20 -j ACCEPT ← FTP(非推奨)

iptables -A INPUT -p tcp --dport 21 -j ACCEPT ← FTP(非推奨)

iptables -A INPUT -p tcp --dport 465 -j ACCEPT ← SMTPS(SMTP SSL)

iptables -A INPUT -p tcp --dport 993 -j ACCEPT ← IMAP(SSL)

iptables -A INPUT -p tcp --dport 995 -j ACCEPT ← POP(SSL)

スクリプトファイルのアクセス権限を設定します

$ sudo chmod 700 iptables.sh

フィルタを適応してみます

$ sudo ./iptables.sh

一旦、接続が遮断されるので、再度、SSH接続します。

設定を確認します

$ sudo /sbin/iptables -L

Chain INPUT (policy DROP)

target prot opt source destination

ACCEPT icmp -- anywhere anywhere

ACCEPT tcp -- anywhere anywhere tcp dpt:ssh

ACCEPT tcp -- anywhere anywhere tcp dpt:smtp

ACCEPT tcp -- anywhere anywhere tcp dpt:domain

ACCEPT tcp -- anywhere anywhere tcp spt:domain

ACCEPT udp -- anywhere anywhere udp dpt:domain

ACCEPT udp -- anywhere anywhere udp spt:domain

ACCEPT tcp -- anywhere anywhere tcp dpt:http

ACCEPT tcp -- anywhere anywhere tcp dpt:pop3

ACCEPT udp -- anywhere anywhere udp dpt:ntp

ACCEPT udp -- anywhere anywhere udp spt:ntp

ACCEPT tcp -- anywhere anywhere tcp dpt:imap2

ACCEPT tcp -- anywhere anywhere tcp dpt:https

ACCEPT tcp -- anywhere anywhere tcp dpt:submission

ACCEPT all -- anywhere anywhere

ACCEPT all -- anywhere anywhere state RELATED,ESTABLISHED

Chain FORWARD (policy DROP)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

システム起動時にスクリプトが実行されるように、サービス用のファイルを設定します。

$ sudo vi /lib/systemd/system/iptables.service

[Unit]

Description=iptables startup script

[Service]

Type=simple

ExecStart=/home/ubuntu/scripts/iptables.sh

Restart=no

[Install]

WantedBy=multi-user.target

※ファイル名は末尾が.serviceになるようにします。

サービスを有効にします

$ sudo systemctl enable iptables

Created symlink /etc/systemd/system/multi-user.target.wants/iptables.service → /lib/systemd/system/iptables.service.

有効になると、/etc/systemd/system/multi-user.target.wants 配下に iptables.service のシンボリックリンクが作成されます

無効にする場合は $ sudo systemctl disable iptables

サービスの状態を確認します

$ sudo systemctl list-unit-files --type=service | grep iptables

iptables.service enabled

システムを再起動して、ステータスを確認します

$ sudo reboot

$ sudo systemctl status iptables

● iptables.service - iptables startup script

Loaded: loaded (/lib/systemd/system/iptables.service; enabled; vendor preset: enabled)

Active: inactive (dead) since Fri 2019-07-19 18:35:48 JST; 4 months 6 days ago

Main PID: 1253 (code=exited, status=0/SUCCESS)

7月 19 18:35:45 ns.example.jp systemd[1]: Started iptables startup script.

※備考 iptables.sh で、Restart=always を指定した場合

start request repeated to quickly

のエラーになります。

解放しているポートを調べるツールを組込みます

$ apt-cache show nmap

Package: nmap

Architecture: arm64

Version: 7.60-1ubuntu5

$ sudo apt-get -y install nmap

TCP ポートをスキャンします

$ sudo nmap localhost

PORT STATE SERVICE

22/tcp open ssh

25/tcp open smtp

53/tcp open domain

80/tcp open http

110/tcp open pop3

143/tcp open imap

465/tcp open smtps

587/tcp open submission

3306/tcp open mysql

不正中継テストは下記のサービスを利用できます

http://www.abuse.net/relay.html

|