ラズパイで作る自宅WEBサーバ構築

第7回 メールサーバ(Postfix/Dovecot) 設定・前編 2025.06.16

今回はメールサーバー(Postfix)の設定を行います。

送信サーバーとしてPostfix、受信サーバーとして dovecot(ダヴコット) を使用します。

実際には、Postfix がメールの送信と着信監視も行っていて、着信するとサーバ内にメールを保存します。

それを取り出して提供するのが、dovecot です。

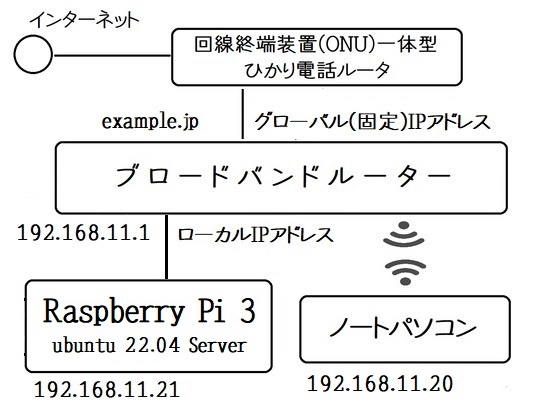

本文では上記のような構成で説明しています。

Postfix の設定は多岐に渡り、また記述方法も多様ですので、参考にみてください。

また、複数ドメイン名に対応したVirtual設定は解説していません。

パッケージの有無を確認します

$ dpkg --get-selections | grep postfix

利用できるパッケージのバージョンの確認します

$ apt-cache show postfix

Package: postfix

Architecture: arm64

Version: 3.6.4-1ubuntu1.3

Postfix のインストール

$ sudo apt-get install postfix

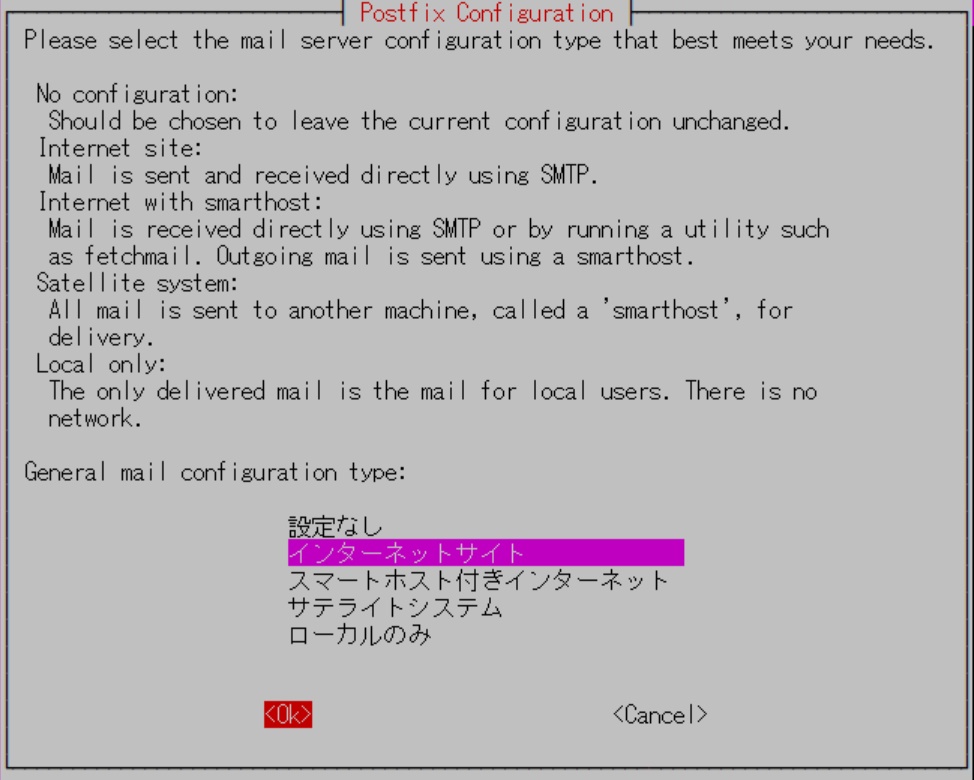

メール設定の一般形式:[インターネットサイト] を選択します

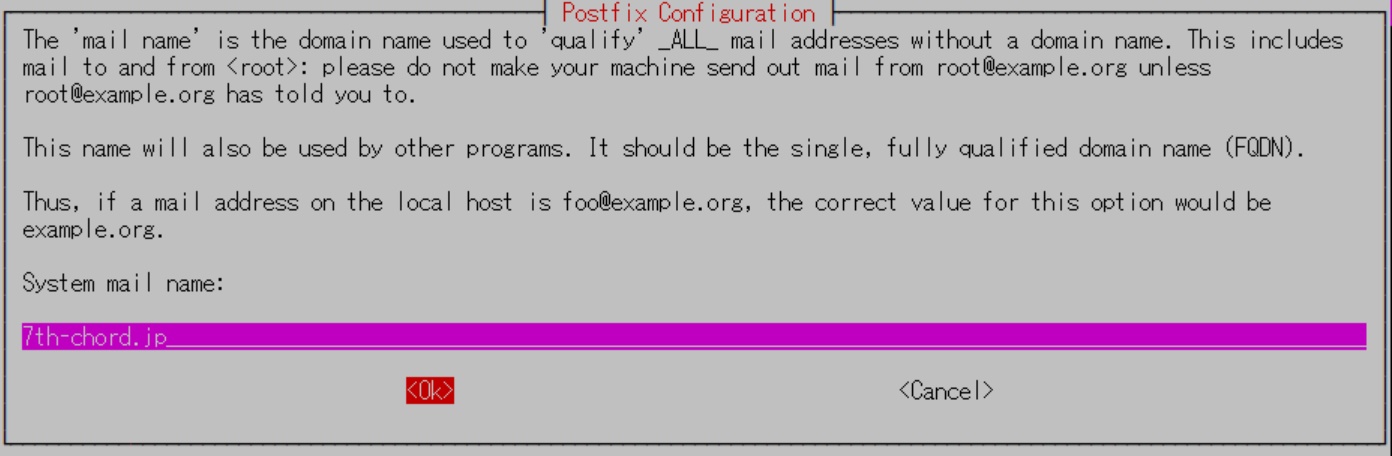

システムメール名:example.jp ← 取得したドメイン名を入力してください

$ postconf | grep mail_version

mail_version = 3.6.4

myorigin を確認します

$ cat /etc/mailname

example.jp

/etc/postfix/main.cf の編集

下記の設定では、ルータ配下にある(LAN側)ノートパソコン(192.168.11.20)から送信を許可する設定になっています。

→第3回 Ubuntu 詳細設定 参照

許可するパソコンを追加する場合は、mynetworks に追加します。

$ sudo vi /etc/postfix/main.cf

smtpd_banner = $myhostname ESMTP unknown ← メールサーバ名の隠蔽化

myhostname = ns.example.jp

alias_maps = hash:/etc/aliases

alias_database = hash:/etc/aliases

myorigin = /etc/mailname

mydestination = $myhostname, example.jp, localhost.example.jp, localhost

mynetworks = 192.168.11.21, 127.0.0.1,192.168.11.20

mailbox_size_limit = 1073741824 ← メールボックスサイズを1Gに制限

inet_protocols = ipv4 ← IPV4のみ

message_size_limit = 10485760 ← 送受信メールサイズを10Mに制限

home_mailbox = Maildir/ ← Maildir形式へ移行

local_recipient_maps = proxy:unix:passwd.byname $alias_maps

↑受信者はUNIXアカウントもしくはローカルエイリアス

smtpd_client_restrictions =

permit_mynetworks,

reject_unknown_client, ← 逆引きができないホストの接続を拒否

permit

allow_mail_to_commands = alias, forward, include

default_privs = nobody ← 配送エージェントが使うデフォルト権限

【補足説明】

※ local_recipient_maps に「proxy:」を付けないと、メルアドに.(ドット)

例) hoge.hoge@example.jp

がある場合に受信拒否されてしまいます

Recipient address rejected: User unknown in local recipient table

※ allow_mail_to_commands に include を付加すると "| command" への配送が認められます

※ default_privs = nobody 外部ファイルまたはコマンドへの配送で、配送エージェントが使う デフォルトの権限です。特権ユーザや POSTFIX の所有者を指定してはいけません。

main.cf の内容を確認します。設定内容がダンプされ、末行に問題個所があれば出力されます

$ postconf -d (デフォルト値表示)

$ postconf

Postfix を再起動します

$ sudo service postfix restart

起動プロセスの確認

master, pickup, qmgr の3つのプロセスが起動していることを確認します。

$ ps -alx | grep master

$ ps -alx | grep pickup

$ ps -alx | grep qmgr

送信テスト

$ telnet localhost 25

Trying 127.0.0.1...

Connected to localhost.

Escape character is '^]'.

220 ns.example.jp ESMTP unknown

QUIT

221 2.0.0 Bye

Connection closed by foreign host.

Escape character is '^]'.

のあと、すぐに

Connection closed by foreign host.

と表示される場合は、inetd が起動していない可能性があります。

SMTPSのサーバ証明書と認証設定

証明書やサーバ用の秘密鍵は既存のものを利用した場合は、有効期限は 2034年までになっているようです。

SSL証明書の中身(期限のみ)を確認したい場合

$ openssl x509 -dates -noout -in /etc/ssl/certs/ssl-cert-snakeoil.pem

notBefore=Apr 2 12:08:51 2024 GMT

notAfter=Mar 31 12:08:51 2034 GMT

SSL証明書の中身(期限、フィンガープリント)を確認したい場合

$ openssl x509 -text -fingerprint -noout -in /etc/ssl/certs/ssl-cert-snakeoil.pem

※SSL証明書単体のcrtファイルも同じ方法で確認できます。

$ sudo vi /etc/postfix/main.cf

smtpd_tls_cert_file=/etc/ssl/certs/ssl-cert-snakeoil.pem

smtpd_tls_key_file=/etc/ssl/private/ssl-cert-snakeoil.key

smtpd_use_tls=yes

smtpd_tls_session_cache_database = btree:${data_directory}/smtpd_scache

smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache

独自に証明書を作成する場合は、「SMTP 自己認証」などで検索すると、詳細に説明しているサイトを探すことができます。

Submissionポート(TCP587)の設定

現在、暗号化プロトコルSSL(Secure Sockets Layer)と呼ばれているものは、SSLの脆弱性を解消した次世代規格TLS(Transport Layer Security)です。

標準のSMTPポート番号は25です。

最初から全行程を暗号化するのが SMTP over SSL (ポート番号:465)です。

最初は平文で通信を始め、ネゴシエーション結果により途中から暗号化に転じるのが STARTTLS (25、587) です。

587番ポートはサブミッションポートと呼ばれています。

$ sudo vi /etc/postfix/master.cf

#submission inet n - y - - smtpd

#-o smtpd_tls_security_level=encrypt

↓コメントを外して編集

submission inet n - y - - smtpd

-o smtpd_tls_security_level=may

#smtps inet n - y - - smtpd

# -o smtpd_tls_wrappermode=yes

↓コメントを外す

smtps inet n - y - - smtpd

-o smtpd_tls_wrappermode=yes

※設定値を encrypt にしてしまうと、クライアントから接続時に

530 5.7.0 Must issue a STARTTLS command first

と必ずSTARTTLSをしてから送れ、と言われてしまうので、暗号化を必須としない may にしたほうが無難です。

SMTPポート(TCP25)の設定

STARTTLSはサブミッションポートの他、通常の25番ポートでも可能です。

通常のSMTPでSTARTTLSの設定を行うには、master.cfではなく main.cf を編集します。

$ sudo vi /etc/postfix/main.cf

smtpd_tls_security_level=may ← 追記します

平文でのやりとりが標準の25番ポートでは、暗号化できなくても仕方ないので、may を指定します。encrypt を指定してはいけません。

設定の反映とポートの確認

$ sudo systemctl restart postfix

$ sudo apt-get install net-tools

$ sudo netstat -anp | grep "master" | grep "0.0.0.0"

tcp 0 0 0.0.0.0:25 0.0.0.0:* LISTEN 4325/master

tcp 0 0 0.0.0.0:587 0.0.0.0:* LISTEN 4325/master

tcp 0 0 0.0.0.0:465 0.0.0.0:* LISTEN 4325/master

開いているポートを確認します。

$ netstat -an | grep tcp | grep LISTEN

tcp 0 0 0.0.0.0:465 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:3306 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.53:53 0.0.0.0:* LISTEN

tcp 0 0 192.168.11.21:53 0.0.0.0:* LISTEN

tcp 0 0 192.168.11.21:53 0.0.0.0:* LISTEN

tcp 0 0 192.168.11.21:53 0.0.0.0:* LISTEN

tcp 0 0 192.168.11.21:53 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:33060 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:25 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:587 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:953 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:953 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:953 0.0.0.0:* LISTEN

tcp 0 0 127.0.0.1:953 0.0.0.0:* LISTEN

tcp6 0 0 :::22 :::* LISTEN

tcp6 0 0 ::1:953 :::* LISTEN

tcp6 0 0 ::1:953 :::* LISTEN

tcp6 0 0 ::1:953 :::* LISTEN

tcp6 0 0 ::1:953 :::* LISTEN

Submissionポートでの通信(STARTTLS)を確認します

1.送信元サーバーによるSMTPトランザクションの開始

2.EHLOへの応答により、通信相手サーバーがSTARTTLSに対応しているか判定

3.送信元と送信先のメールアドレスとメッセージの内容すべての暗号化通信開始

※.送信側・受信側両方がSTARTTLSに対応していないとメールは平文で送信されます

$ telnet localhost 587

Trying 127.0.0.1...

Connected to localhost.

Escape character is '^]'.

220 ns.example.jp ESMTP unknown

ehlo localhost

250-mail.example.com

250-STARTTLS ←ここを確認

250-AUTH DIGEST-MD5 NTLM CRAM-MD5

....

QUIT

221 2.0.0 Bye

Connection closed by foreign host.

SMTP-AUTH(SASL2)の実装

もともとSMTPサーバには認証機能がありませんでした。

その認証を、普通にIDとパスワードを使ってやるのが「SMTP-AUTH(エスエムティーピー・オース)」です。

パッケージの確認とインストールを行います

$ dpkg --get-selections | grep sasl

libsasl2-2:arm64 install

libsasl2-modules:arm64 install

libsasl2-modules-db:arm64 install

$ apt-cache show sasl2-bin

Package: sasl2-bin

Architecture: arm64

Version: 2.1.27+dfsg2-3ubuntu1.2

$ sudo apt-get install sasl2-bin

◇テストユーザの作成

メールテスト用にユーザアカウントを1つ作っておきます。

$ sudo /usr/sbin/adduser --home /home/testuser --shell /bin/bash testuser

Enter new UNIX password: testpasswd

ログインできないユーザにします

$ sudo usermod -s /usr/sbin/nologin testuser

※testuser, testpasswd は任意に書き換えてください。

$ sudo saslpasswd2 -u example.jp -c testuser

Password: testpasswd

設定内容を確認します

$ sudo sasldblistusers2

testuser@example.jp: userPassword

※ユーザを削除する場合

$ sudo saslpasswd2 -u example.jp -d testuser

グループおよび権限を設定します

$ sudo chgrp postfix /etc/sasldb2

$ sudo chmod 640 /etc/sasldb2

Postfix が chroot環境で実行されているので、ハードリンクします(/etc/postfix/master.cf で確認)。

$ cd /var/spool/postfix/etc

$ sudo mv sasldb2 sasldb2_org ← 初期状態では sasldb2 はないかもしれません

$ sudo ln /etc/sasldb2 /var/spool/postfix/etc

Postfix に設定を追加します

$ sudo vi /etc/postfix/main.cf

smtpd_sasl_auth_enable=yes ←SMTP認証を使用する

smtpd_sasl_local_domain=example.jp

smtpd_recipient_restrictions=

permit_mynetworks,

permit_sasl_authenticated,

check_client_access hash:/etc/postfix/reject_client,

reject_unauth_destination

smtpd_sasl_security_options=noanonymous

※オプションの説明

permit_mynetworks:自サイトのネットワークからの接続を無条件で許可する

permit_sasl_authenticated:SMTP認証された接続を無条件で許可する

reject_unauth_destination:このサーバで配送終了とならないドメイン宛メール送信を却下する(不正中継対応)。

noanonymous:匿名での接続を拒否する

LOGIN認証や、PLAIN認証も含める場合には、「noanonymous」だけを設定します

設定を確認します

$ postconf

接続を確認します

$ telnet localhost 587

Trying 127.0.0.1...

Connected to localhost.

Escape character is '^]'.

220 ns.example.jp ESMTP unknown

ehlo localhost

250-ns.example.jp

:

250-AUTH PLAIN

:

quit

次回は、dovecot によるメール受信設定と迷惑メール防止について解説します。

|

Raspberry Pi(ラズベリー パイ)は、ARMプロセッサを搭載したシングルボードコンピュータ。イギリスのラズベリーパイ財団によって開発されている。

Raspberry Pi(ラズベリー パイ)は、ARMプロセッサを搭載したシングルボードコンピュータ。イギリスのラズベリーパイ財団によって開発されている。

Arduinoで学ぶ組込みシステム入門(第2版)

Arduinoで学ぶ組込みシステム入門(第2版)

●Arduinoを使って組込みシステム開発を理解する

・ハードウェアやソフトウェアなどの基礎知識/

・設計から実装までを系統的に説明するモデルベース開発/

・Arduinoを用いた実際の開発例

最新 使える! MATLAB 第3版

最新 使える! MATLAB 第3版

◆◆すぐに「使える!」 全ページフルカラー!◆◆

・MATLAB R2022bに対応し、解説もより詳しく!/

・コマンド・スクリプトの例が豊富で、動かして学べる!/

・超基本から解説。これから使いはじめる人にぴったり!/

・全編フルカラー、スクリーンショットも豊富!

Amazon Web Services基礎からのネットワーク&サーバー構築改訂4版

Amazon Web Services基礎からのネットワーク&サーバー構築改訂4版

1.システム構築をインフラから始めるには/

2.ネットワークを構築する/

3.サーバーを構築する/

4.Webサーバーソフトをインストールする/

5.HTTPの動きを確認する/

6.プライベートサブネットを構築する/

7.NATを構築する/

8.DBを用いたブログシステムの構築/

9.TCP/IPによる通信の仕組みを理解する

C言語は第二の母国語: 独学学生時代から企業内IT職人時代に培った、独立のための技術とノウハウ 平田豊著

C言語は第二の母国語: 独学学生時代から企業内IT職人時代に培った、独立のための技術とノウハウ 平田豊著

学生時代から独学でプログラミングをはじめ、企業内でデバイスドライバを開発し、そして独立後もたくさんのアプリケーション開発や技術書制作に携わってきた著者。その筆者が大事に使い続ける「C言語」の“昔と今”について、気づいたことや役立つ知識、使ってきたツールなどについて、これまで記してきたことを整理してまとめました。

本書では、現役プログラマーだけでなく、これからプログラミングを学ぶ学生などにも有益な情報やノウハウを、筆者の経験を元に紹介しています。

1冊ですべて身につくJavaScript入門講座

1冊ですべて身につくJavaScript入門講座

・最初の一歩が踏み出せる! 初心者に寄り添うやさしい解説

・最新の技術が身につく! 今のJavaScriptの書き方・使い方

・絶対に知っておきたい! アニメーションとイベントの知識

・プログラミングの基本から実装方法まですべて学べる

図解! Git & GitHubのツボとコツがゼッタイにわかる本

図解! Git & GitHubのツボとコツがゼッタイにわかる本

ソフトウェア開発では欠かすことのできないGit、GitHub。

これからGit、GitHubを使いたいという入門者の方でも、実際に手を動かしながら使い方を学べます。

C自作の鉄則!2023 (日経BPパソコンベストムック)

C自作の鉄則!2023 (日経BPパソコンベストムック)

メーカー製のパソコンはスペックが中途半端で、自分が本当に欲しい機種がない――。そう思っている人には、ぜひ自作パソコンをお薦めします。自作パソコンのパーツは進化が速く、しかも驚くほど種類が豊富。価格も性能も、幅広く用意されているため、満足度100%の“自分だけの1台”を手に入れることができます。

Interface 2023年6月号

Interface 2023年6月号

特集:第1部 フィルタ設計 基礎の基礎/

第2部 係数アプリや波形観測アプリで合点!FIR&IIRフィルタ作り/

第3部 配布プリント基板で体験!マイコンで動くフィルタ作り

日経Linux 2023年5月号

日経Linux 2023年5月号

【特集 1】 AI時代の最強フリーソフト ~ 25のやりたいを実現!

【特集 2】 AWS、Azureのうまみを無料で体感!面倒なことはクラウドに任せよう

【特集 3】 新しいRaspberry Pi Cameraで遊んでみよう

【特集 4】 Linuxで旧型PCを復活! 1kg切るモバイルPCを「ChromeOS Flex」でChromebook化

ラズパイマガジン2022年秋号

ラズパイマガジン2022年秋号

特集:5大人気ボード 電子工作超入門

「半導体不足で在庫が不足し、電子工作のボードがなかなか買えない…」。そんな今にふさわしい特集を企画しました。5種の人気ボードにすべて対応した電子工作の入門特集です。「GPIO」や「I2C」を使った電子パーツの制御方法は、どのボードでも同じです。手に入れられたボードを使って、今こそ電子工作を始めましょう。

地方で稼ぐ! ITエンジニアのすすめ

地方で稼ぐ! ITエンジニアのすすめ

学歴、理系の知識、専門スキル……全部なくてもITエンジニアになれる!

地方でも高収入でやりがいをもって働ける!ITエンジニアの魅力を一挙大公開

Raspberry Piのはじめ方2022

Raspberry Piのはじめ方2022

本書は、ラズパイやPicoの買い方やインストール、初期設定といった基本から、サーバー、電子工作、IoT、AIといったラズパイならではの活用方法まで、1冊でお届けします。

ラズパイをこれから始める方向けに、全36ページの入門マンガ「女子高生とラズベリーパイ」も巻末に掲載。これを読むだけでラズパイがどんなものなのか、すぐに分かって触れるようになります。

ハッカーの学校 IoTハッキングの教科書

ハッカーの学校 IoTハッキングの教科書

生活にとけこみ、家電機器を便利にするIoT技術。

Webカメラなど、便利の裏側に潜むセキュリティの危険性をハッキングで検証。

専門家がパケットキャプチャからハードウェアハッキングまで、その攻撃と防御を徹底解説。

本書は2018年7月に刊行された「ハッカーの学校IoTハッキングの教科書」に一部修正を加えた第2版です。

攻撃手法を学んで防御せよ! 押さえておくべきIoTハッキング

攻撃手法を学んで防御せよ! 押さえておくべきIoTハッキング

本書は、経済産業省から2021年4月にリリースされた、IoTセキュリティを対象とした『機器のサイバーセキュリティ確保のためのセキュリティ検証の手引き』の『別冊2 機器メーカに向けた脅威分析及びセキュリティ検証の解説書』をもとに、IoT機器の開発者や品質保証の担当者が、攻撃者の視点に立ってセキュリティ検証を実践するための手法を、事例とともに詳細に解説しました。

ポチらせる文章術

ポチらせる文章術

販売サイト・ネット広告・メルマガ・ブログ・ホームページ・SNS…

全WEB媒体で効果バツグン!

カリスマコピーライターが教える「見てもらう」「買ってもらう」「共感してもらう」すべてに効くネット文章術

プログラマーは世界をどう見ているのか 西村博之著

プログラマーは世界をどう見ているのか 西村博之著

イーロン・マスク(テスラ)、ジェフ・べゾス(Amazon)、ラリー・ペイジ(Google)…etc.

世界のトップはなぜプログラマーなのか?

ニーア オートマタ PLAY ARTS改 <ヨルハ 二号 B型 DX版> PVC製 塗装済み可動フィギュア

ニーア オートマタ PLAY ARTS改 <ヨルハ 二号 B型 DX版> PVC製 塗装済み可動フィギュア

「NieR:Automata」より、ヨルハ二号B型こと2BがPLAY ARTS改に新たに登場!

高級感の感じられるコスチュームや髪の質感、洗練されたボディバランス、細かなデティールに至るまでこだわり抜かれた逸品。

DX版には通常版のラインナップに加え2Bの随行支援ユニット ポッド042などをはじめ“純白の美しい太刀"白の約定やエフェクトパーツ、自爆モードを再現できる換装用ボディパーツ、シーンに合わせて変えられる顔パーツ2種も付属する豪華な仕様に。

作中のあらゆるシーンを再現することが可能なファン必見の一品となっている。

Newtonライト2.0 ベイズ統計

Newtonライト2.0 ベイズ統計

ベイズ統計は,結果から原因を推定する統計学です。AIや医療などの幅広い分野で応用されています。その基礎となるのは18世紀に考えだされた「ベイズの定理」です。

この本では,ベイズ統計学のきほんをやさしく紹介していきます。

白光(HAKKO) ダイヤル式温度制御はんだ吸取器 ハンディタイプ FR301-81

白光(HAKKO) ダイヤル式温度制御はんだ吸取器 ハンディタイプ FR301-81

無水エタノールP 500mlx2個パック(掃除)

無水エタノールP 500mlx2個パック(掃除)

ケイバ(KEIBA) マイクロニッパー MN-A04

ケイバ(KEIBA) マイクロニッパー MN-A04

サンハヤト SAD-101 ニューブレッドボード

サンハヤト SAD-101 ニューブレッドボード

白光(HAKKO) HEXSOL 巻はんだ 精密プリント基板用 150g FS402-02

白光(HAKKO) HEXSOL 巻はんだ 精密プリント基板用 150g FS402-02

[Amazon限定ブランド]【指定第2類医薬品】PHARMA CHOICE 解熱鎮痛薬 解熱鎮痛錠IP 100錠

[Amazon限定ブランド]【指定第2類医薬品】PHARMA CHOICE 解熱鎮痛薬 解熱鎮痛錠IP 100錠

|